史上最高危: 微软修复 ASP.NET Core 漏洞

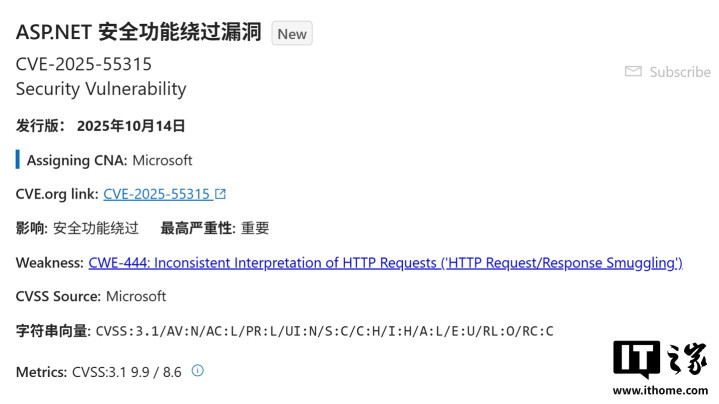

IT之家10月18日消息,科技媒体bleepingcomputer昨日(10月17日)发布博文,报道称微软修复了追踪编号为CVE-2025-55315的漏洞,官方标记为“ASP.NETCore史上最严重的漏洞”。

该漏洞属于HTTP请求走私(requestsmuggling)类型,具体存在于ASP.NETCore的KestrelWeb服务器中,允许已通过身份验证的攻击者“走私”恶意的HTTP请求,从而达到劫持其他用户凭据或绕过前端安全控制的目的。

IT之家注:“请求走私”是指攻击者通过构造模糊不清的HTTP请求,欺骗服务器(或代理服务器)错误地解析请求边界,从而将恶意请求“走私”或夹带到正常请求中,用以绕过安全控制或攻击其他用户。

根据微软在周二发布的安全公告,攻击者一旦成功利用该漏洞,便可查看其他用户的凭据等敏感信息(破坏机密性)、修改目标服务器上的文件内容(破坏完整性),甚至可能导致服务器崩溃(破坏可用性)。

.NET安全技术项目经理BarryDorrans解释称,CVE-2025-55315攻击的实际影响取决于目标ASP.NET应用程序的具体编码方式。

如果应用程序本身存在跳过请求检查的逻辑缺陷,可能导致最坏情况,即攻击者绕过核心安全功能,他指出虽然最坏情况发生的可能性不大,但微软仍以最坏情况来评估危险等级。

除了上述最糟糕情况外,该漏洞可能的攻击后果包括权限提升(以其他用户身份登录)、服务器端请求伪造(SSRF)、绕过跨站请求伪造(CSRF)检查或执行注入攻击。

为确保ASP.NETCore应用程序免受潜在攻击,微软强烈建议开发者和用户立即采取修复措施:

运行.NET8或更高版本的用户需安装微软官方更新并重启应用或设备;

运行.NET2.3的用户则需将Microsoft.AspNet.Server.Kestrel.Core包更新至2.3.6版本并重新编译部署;

对于自包含或单文件应用程序,也需要安装.NET更新后重新编译和部署。